Netzfilter

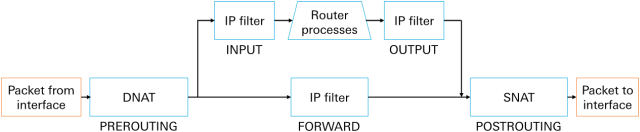

Die Netzfilter im Router manipulieren und blockieren alle Datenpakete auf ihrem Weg vom Absender-Interface zum Ziel-Interface wie in folgender Skizze dargestellt. Die Netzfilter setzen sich zusammen aus NAT (Network Address Translation)- und IP-Filter (Firewall)-Regeln.

Alle am Interface ankommenden Datenpakete durchlaufen der Reihe nach alle Destination-NAT (DNAT)-Regeln der Tabelle PREROUTING und werden dann bei Zutreffen der ersten Regel entsprechend manipuliert und weitergeleitet.

Alle nicht an den Router gerichteten Datenpakete durchlaufen die Regeln der Tabelle Filter der Chain FORWARD und werden durchgelassen (dürfen die Firewall passieren), sobald eine der Regeln zutrifft. Dies ist zum Beispiel der Fall, wenn ein lokal angeschlossenes Gerät Daten ins Internet sendet.

Alle an den Router gerichteten Datenpakete durchlaufen die Regeln der Tabelle Filter der Chain INPUT und werden zum Router durchgelassen (dürfen die Firewall passieren), sobald eine der Regeln zutrifft. Dies ist zum Beispiel der Fall, wenn auf das Web-Interface des Routers zugegriffen wird oder der DHCP- oder VPN-Server des Routers kontaktiert wird.

Alle Datenpakete, die vom Router erzeugt werden, durchlaufen die Regeln der Tabelle Filter der Chain OUTPUT und werden durchgelassen (dürfen die Firewall passieren), sobald eine der Regeln zutrifft. Dies ist zum Beispiel der Fall, wenn der Router NTP- oder DNS-Anfragen stellt oder einen Tunnel initiiert.

Alle Datenpakete, welche die Chains OUTPUT und FORWARD verlassen, durchlaufen der Reihe nach alle Source-NAT (SNAT)-Regeln der Tabelle POSTROUTING und werden dann bei Zutreffen der ersten Regel entsprechend manipuliert und zum Interface weitergeleitet.

Die im Router definierten Netzfilter können im Dashboard im Abschnitt Firewall mit einem Klick auf → Status-Informationen angezeigt werden.

Beispiel für eine NAT-Regel zur Port-Weiterleitung

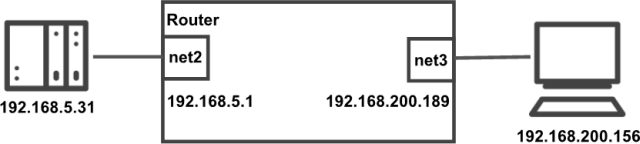

Eine Steuerung (IP-Adresse 192.168.5.31) im Maschinennetz (net2) soll über das Firmennetz vor Ort (net3) von einem PC (IP-Adresse 192.168.200.156) erreicht werden können. Der Kommunikations-Port ist TCP-Port 102. Der Router ist dabei das Bindeglied zwischen beiden Netzwerken und hat im Maschinennetz die IP-Adresse 192.168.5.1 und im Firmennetz die IP-Adresse 192.168.200.189. Der PC im Firmennetz wendet sich dabei an die Firmennetz-Adresse des Routers (192.168.200.189); alles andere wird vom Router bewerkstelligt. Dazu sind eine Destination-NAT-Regel und eine IP-Filter-Regel erforderlich.

Die Destination-NAT-Regel (Port-Forwarding-Regel) ist wie folgt anzulegen:

Beschreibung: Forward to control

Typ: Portforward

Protokoll: TCP

Eingehendes Interface: net3 (über welches das Paket den Router erreicht)

Ziel-Port: 102

Destination-NAT auf Adresse: 192.168.5.31

Destination-NAT auf Port: 102

Die IP-Filter-Regel (Firewall-Regel) ist wie folgt anzulegen:

Beschreibung: Forward to control

Paket-Richtung: FORWARD

IP-Version: Alle

Protokoll: TCP

Eingehendes Interface: net3 (über welches das Paket den Router erreicht)

Ausgehendes Interface: net2 (über welches das Paket den Router verlässt)

Absender-IP-Adresse: 192.168.200.156 / 32

Absender-Port: (Feld bleibt leer)

Ziel-IP-Adresse: 192.168.5.31 / 32

Ziel-Port: 102

Bitte beachten Sie!

Die Port-Weiterleitung ist nur notwendig, wenn man vom Firmennetz aus kein Routing für das Maschinennetz eingerichtet hat.

Das Gerät im Firmennetz kommuniziert immer mit der Firmennetz-Adresse des Routers und nicht mit der Maschinennetz-Adresse der Steuerung.

In der IP-Filter-Regel wird kein Absender-Port eingetragen, da dieser dynamisch vom jeweiligen Gerät bestimmt wird und somit nicht vorhersehbar ist.

Falls man von mehreren Geräten im Firmennetz aus auf die Steuerung zugreifen will, muss das Feld Absender-IP-Adresse geändert werden. Dazu zwei Beispiele:

Absender-IP-Adresse: 192.168.200.0 / 24 (erlaubt alle Geräte aus dem Firmennetz: IP-Adressen 192.168.200.1 bis 192.168.200.254)

Absender-IP-Adresse: 192.168.200.64 / 26 (erlaubt folgende Geräte aus dem Firmennetz: IP-Adressen 192.168.200.65 bis 192.168.200.126)

Als Ziel-IP-Adresse der IP-Filter-Regel wird nicht die IP-Adresse eingetragen, über die der Router das Paket bekommt (192.168.200.189), sondern die durch die DNAT-Regel veränderte IP-Adresse (192.165.5.31), da die DNAT-Regel vor der IP-Filter-Regel Anwendung findet.

INSYS Netzwerk-Infotool zur Berechnung von IP-Adressen und Netzmasken

Beispiele für typische IP-Filter (Firewall)-Regeln

Im Folgenden sind einige exemplarische IP-Filter (Firewall)-Regeln aufgeführt, wie sie beispielsweise auch von den Assistenten angelegt werden. Wenn Sie Ihren Router ohne die Unterstützung der Assistenten in Betrieb nehmen, können Sie sich je nach Anwendung an diesen Regeln orientieren.

Regeln für allgemeine Router-Funktionen (in den Werkseinstellungen bereits angelegt)

aktiv | Typ | IP-Version | Protokoll | Von | Nach | Beschreibung | Kommentar |

|---|---|---|---|---|---|---|---|

INPUT | Alle | TCP | net1 | Port: 80 | Config port: allow HTTP interface | Ermöglicht den lokalen Zugriff auf das Web-Interface über HTTP | |

✔ | INPUT | Alle | TCP | net1 | Port: 443 | Config port: allow HTTPS interface | Ermöglicht den lokalen Zugriff auf das Web-Interface über HTTPS |

✔ | OUTPUT | Alle | TCP | all, Port: 443 | INSYS Update Server: allow HTTPS | Ermöglicht FW-Download vom Update-Server |

Regeln für allgemeine Router-Funktionen

aktiv | Typ | IP-Version | Protokoll | Von | Nach | Beschreibung | Kommentar |

|---|---|---|---|---|---|---|---|

INPUT | Alle | TCP | net1, net2 | Port: 22 | Local access to command line via SSH | Ermöglicht den lokalen Zugriff auf die CLI über SSH | |

✔ | INPUT | Alle | ICMP | net1, net2 | ICMP pings from the local net | Ermöglicht das "Anpingen" der Teilnehmer im lokalen Netz | |

✔ | INPUT | Alle | UDP | net1 | Port: 67 | DHCP queries from the local net | Ermöglicht das Annehmen von DHCP-Anfragen aus dem lokalen Netz - erforderlich, wenn der Router als DHCP-Server fungieren soll |

✔ | INPUT | Alle | UDP | net1, net2 | Port: 53 | DNS queries from the local net | Ermöglicht das Annehmen von DNS-Anfragen aus dem lokalen Netz - erforderlich, wenn der Router als DNS-Relay fungieren soll |

✔ | INPUT | Alle | TCP | net1, net2 | Port: 53 | DNS queries from the local net | Ermöglicht das Annehmen von DNS-Anfragen aus dem lokalen Netz - erforderlich, wenn der Router als DNS-Relay fungieren soll |

INPUT | Alle | UDP | net1, net2 | Port: 123 | NTP queries from the local net | Ermöglicht das Annehmen von NTP-Anfragen aus dem lokalen Netz - erforderlich, wenn der Router als NTP-Zeit-Server fungieren soll | |

✔ | OUTPUT | Alle | UDP | net1, Port: 68 | DHCP responses to the local net | Ermöglicht DHCP-Antworten im lokalen Netz - erforderlich, wenn der Router als DHCP-Server fungieren soll | |

✔ | OUTPUT | Alle | UDP | lte2, Port: 53 | DNS queries sent by the router | Ermöglicht DNS-Anfragen des Routers im WAN (Mobilfunkverbindung über lte2) - erforderlich, wenn der Router als DNS-Relay fungieren soll | |

✔ | OUTPUT | Alle | TCP | lte2, Port: 53 | DNS queries sent by the router | Ermöglicht DNS-Anfragen des Routers im WAN (Mobilfunkverbindung über lte2) - erforderlich, wenn der Router als DNS-Relay fungieren soll | |

✔ | OUTPUT | Alle | UDP | lte2, Port: 123 | NTP queries sent by the router | Ermöglicht NTP-Anfragen des Routers im WAN (Mobilfunkverbindung über lte2) - erforderlich, wenn der Router seine Systemzeit aktualisieren soll | |

✔ | OUTPUT | Alle | UDP | net3, Port: 53 | DNS queries sent by the router | Ermöglicht DNS-Anfragen des Routers im WAN (Netzwerkverbindung über net3) - erforderlich, wenn der Router als DNS-Relay fungieren soll | |

✔ | OUTPUT | Alle | TCP | net3, Port: 53 | DNS queries sent by the router | Ermöglicht DNS-Anfragen des Routers im WAN (Netzwerkverbindung über net3) - erforderlich, wenn der Router als DNS-Relay fungieren soll | |

✔ | OUTPUT | Alle | UDP | net3, Port: 123 | NTP queries sent by the router | Ermöglicht NTP-Anfragen des Routers im WAN (Netzwerkverbindung über net3) - erforderlich, wenn der Router seine Systemzeit aktualisieren soll |

Regeln für die Kommunikation zwischen den Netzwerken und dem WAN

aktiv | Typ | IP-Version | Protokoll | Von | Nach | Beschreibung | Kommentar |

|---|---|---|---|---|---|---|---|

✔ | FORWARD | Alle | Alle | net1, net2 | net1, net2 | Traffic between the local nets | Ermöglicht die Kommunikation zwischen den Netzen net1 und net2 |

✔ | FORWARD | Alle | Alle | net1, net2 | lte2 | Traffic from local net into the WAN | Ermöglicht die Kommunikation zwischen den Netzen net1 bzw. net2 und dem WAN (Mobilfunkverbindung über lte2) |

✔ | FORWARD | Alle | Alle | net1, net2 | net3 | Traffic from local net into the WAN | Ermöglicht die Kommunikation zwischen den Netzen net1 bzw. net2 und dem WAN (Netzwerkverbindung über net3) |

Regeln für OpenVPN-Verbindungen zur icom Connectivity Suite - VPN

aktiv | Typ | IP-Version | Protokoll | Von | Nach | Beschreibung | Kommentar |

|---|---|---|---|---|---|---|---|

✔ | OUTPUT | Alle | UDP | Port: 2043 | OpenVPN (tunnel establishment) | Ermöglicht den Aufbau von VPN-Verbindungen zur icom Connectivity Suite - VPN und den Schlüsselaustausch | |

✔ | OUTPUT | Alle | Alle | openvpn1 | Traffic through the OpenVPN tunnel sent by the router | Ermöglicht den Versand sämtlicher Daten durch VPN-Tunnel openvpn1 | |

✔ | INPUT | Alle | Alle | openvpn1 | Traffic through the OpenVPN tunnel to the router | Ermöglicht den Empfang sämtlicher Daten durch VPN-Tunnel openvpn1 | |

✔ | FORWARD | Alle | Alle | net1 | openvpn1 | Traffic from the local net1 through the OpenVPN tunnel | Ermöglicht das Routen sämtlicher Daten aus dem lokalen Netz net1 durch VPN-Tunnel openvpn1 |

✔ | FORWARD | Alle | Alle | net2 | openvpn1 | Traffic from the local net2 through the OpenVPN tunnel | Ermöglicht das Routen sämtlicher Daten aus dem lokalen Netz net2 durch VPN-Tunnel openvpn1 |

✔ | FORWARD | Alle | Alle | openvpn1 | net1 | Traffic through the OpenVPN tunnel to the local net1 | Ermöglicht das Routen sämtlicher Daten durch VPN-Tunnel openvpn1 in das lokale Netz net1 |

✔ | FORWARD | Alle | Alle | openvpn1 | net2 | Traffic through the OpenVPN tunnel to the local net2 | Ermöglicht das Routen sämtlicher Daten durch VPN-Tunnel openvpn1 in das lokale Netz net2 |

Regeln für OpenVPN-Verbindungen

aktiv | Typ | IP-Version | Protokoll | Von | Nach | Beschreibung | Kommentar |

|---|---|---|---|---|---|---|---|

✔ | OUTPUT | Alle | UDP | Port: 1194 | lte2, Port: 1194 | OpenVPN (tunnel establishment) | Ermöglicht den Aufbau von VPN-Verbindungen und den Schlüsselaustausch |

✔ | OUTPUT | Alle | Alle | openvpn1 | Traffic through the OpenVPN tunnel sent by the router | Ermöglicht den Versand sämtlicher Daten durch VPN-Tunnel openvpn1 | |

✔ | INPUT | Alle | Alle | openvpn1 | Traffic through the OpenVPN tunnel to the router | Ermöglicht den Empfang sämtlicher Daten durch VPN-Tunnel openvpn1 | |

✔ | FORWARD | Alle | Alle | net1, net2 | openvpn1 | Traffic from the local net through the OpenVPN tunnel | Ermöglicht das Routen sämtlicher Daten aus den lokalen Netzen net1 bzw. net2 durch VPN-Tunnel openvpn1 |

✔ | FORWARD | Alle | Alle | openvpn1 | net1, net2 | Traffic through the OpenVPN tunnel to the local net | Ermöglicht das Routen sämtlicher Daten durch VPN-Tunnel openvpn1 in die lokalen Netze net1 bzw. net2 |

Regeln für IPsec-Verbindungen

aktiv | Typ | IP-Version | Protokoll | Von | Nach | Beschreibung | Kommentar |

|---|---|---|---|---|---|---|---|

✔ | OUTPUT | Alle | UDP | lte2, Port: 500 | IPsec (tunnel establishment) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch (Mobilfunkverbindung über lte2) | |

✔ | OUTPUT | Alle | ESP | lte2 | IPsec protocol ESP | Ermöglicht den IPsec-Tunnelaufbau (Mobilfunkverbindung über lte2) | |

✔ | OUTPUT | Alle | UDP | lte2, Port: 4500 | IPsec UDP Port 4500 (NAT traversal) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch bei Verwendung von NAT-Traversal (Mobilfunkverbindung über lte2) | |

✔ | INPUT | Alle | UDP | lte2 | Port: 500 | IPsec (tunnel establishment) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch (Mobilfunkverbindung über lte2) |

✔ | INPUT | Alle | ESP | lte2 | IPsec protocol ESP | Ermöglicht den IPsec-Tunnelaufbau (Mobilfunkverbindung über lte2) | |

✔ | INPUT | Alle | UDP | lte2 | Port: 4500 | IPsec UDP Port 4500 (NAT traversal) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch bei Verwendung von NAT-Traversal (Mobilfunkverbindung über lte2) |

✔ | OUTPUT | Alle | UDP | net3, Port: 500 | IPsec (tunnel establishment) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch (Netzwerkverbindung über net3) | |

✔ | OUTPUT | Alle | ESP | net3 | IPsec protocol ESP | Ermöglicht den IPsec-Tunnelaufbau (Netzwerkverbindung über net3) | |

✔ | OUTPUT | Alle | UDP | net3, Port: 4500 | IPsec UDP Port 4500 (NAT traversal) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch bei Verwendung von NAT-Traversal (Netzwerkverbindung über net3) | |

✔ | INPUT | Alle | UDP | net3 | Port: 500 | IPsec (tunnel establishment) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch (Netzwerkverbindung über net3) |

✔ | INPUT | Alle | ESP | net3 | IPsec protocol ESP | Ermöglicht den IPsec-Tunnelaufbau (Netzwerkverbindung über net3) | |

✔ | INPUT | Alle | UDP | net3 | Port: 4500 | IPsec UDP Port 4500 (NAT traversal) | Ermöglicht den Aufbau von IPsec-Verbindungen und den Schlüsselaustausch bei Verwendung von NAT-Traversal (Netzwerkverbindung über net3) |

✔ | OUTPUT | Alle | Alle | ipsec1 | Traffic through the IPsec tunnel sent by the router | Ermöglicht den Versand sämtlicher Daten durch IPsec-Tunnel ipsec1 | |

✔ | INPUT | Alle | Alle | ipsec1 | Traffic through the IPsec tunnel to the router | Ermöglicht den Empfang sämtlicher Daten durch IPsec-Tunnel ipsec1 | |

✔ | FORWARD | Alle | Alle | net1, net2 | ipsec1 | Traffic from the local net through the IPsec tunnel | Ermöglicht das Routen sämtlicher Daten aus den lokalen Netzen net1 bzw. net2 durch IPsec-Tunnel ipsec1 |

✔ | FORWARD | Alle | Alle | ipsec1 | net1, net2 | Traffic through the IPsec tunnel to the local net | Ermöglicht das Routen sämtlicher Daten durch IPsec-Tunnel ipsec1 |

MAC-Filter

Ein MAC-Filter ist eine Sicherheitsfunktion, welche den Zugang zum Netzwerk anhand der MAC-Adresse der Geräte im Netzwerk kontrolliert. Die MAC-Adresse ist eine Hardware-Adresse und dient der eindeutigen Identifikation eines Netzwerkadapters. Dies ermöglicht die Beschränkung des Datenverkehrs auf bestimmte Netzwerkgeräte und die einzelnen IP-Netze des Routers. Es wird dabei nur der Datenverkehr über Ethernet-Verbindungen beschränkt, Verbindungen beispielsweise durch Tunnel oder über Mobilfunk werden dadurch nicht eingeschränkt. Bei gerouteten Verbindungen zwischen zwei Netzwerkgeräten ist darauf zu achten, dass die MAC-Adressen beider Teilnehmer freigegeben werden müssen.

Grenzen der Sicherheit: Der Anwender sollte sich darüber im Klaren sein, dass die eigentlich eindeutige MAC-Adresse eines Geräts im Netzwerk mit (je nach Gerät) wenig Aufwand auch geändert werden kann. Das bedeutet, dass bei der Freigabe einer MAC-Adresse eines bestimmten Geräts im Netzwerk auch ein anderes Gerät die MAC-Filter durchdringen kann, wenn diesem die freigegebene MAC-Adresse zugewiesen wird. Es ist darauf zu achten, dass MAC-Filter nur beim Routing über Netzwerke hinweg angewendet werden und keinen Datenverkehr im eigenen Netzwerk blockieren.

In den Werkseinstellungen ist bereits eine MAC-Filter-Regel angelegt, die den Datenverkehr der MAC-Adresse FF:FF:FF:FF:FF:FF mit allen IP-Netzen des Routers freigibt. Die MAC-Adresse FF:FF:FF:FF:FF:FF ist die Broadcaste-Adresse für ARP (Address Resolution Protocol). Ohne diese Regel wären bei aktiviertem MAC-Filter beispielsweise keine ARP-Requests möglich, mit denen der Router die Zuordnung von IP- und MAC-Adresse der Netzwerkgeräte ermittelt.